郗群:基于零信任的远程安全访问

- 2021-09-17 10:31

- 作者:郗群

- 来源:HC3i

随着医院信息化发展与数字化转型的逐渐深入,云计算、大数据、物联网、移动互联、人工智能等新兴技术正在不断投入医疗业务应用。原有基于网络边界的安全架构也正在悄然发生着变化,传统的防御机制越来越难以应付各种各样层出不穷的网络威胁。如今,医院业务和数据的访问者已经超出了医院内部的边界。借助以智能手机、移动医务护理、医疗检查等移动计算技术,传统的医务工作方式从固定转变为移动化、便利化的方式,各种设备需随时随地接入医院网络进行数据访问;随着分工不断细化和远程医疗协作的融入,非医院内部员工也在每天对医院的业务进行交互,数据访问的宽度和广度已经远远超出传统意义上的医院网络边界。由此,医院网络结构的复杂化,令数据访问控制的安全防不胜防。各种网络接入模式的多元化,大大增加了管理和维护的难度与成本,医疗数据价值的重要性在逐步提高的同时,也在吸引着大量灰色产业链和网络黑客组织的目光。2020年突如其来的疫情,给实体经济蒙上了巨大的阴影。经过在万众一心的抗疫斗争中,各行各业逐步适应了远程办公模式。后疫情时代以及其他公共卫生紧急状态下,远程办公逐步成为新常态。根据用户类型、终端类型、数据敏感程度等不同场景,远程访问可以包括互联网办公终端访问、移动业务终端、远程办公接入、敏感数据访问、开发测试运维、业务远程访问、监管业务访问和泛终端接入等场景。远程访问场景面临的挑战:首先,远程网络接入方式多元,有固定终端设备接入,移动终端APP接入,云端应用接入等多种方式。使得从访问端到业务面之间的边界变的模糊,彼此之间都缺乏网络安全风险的可靠验证机制。其次,用户的登陆账户认证手段单一,存在账号共用、冒用、盗用等风险。攻击者利用各类方式获取到VPN、云桌面、应用窗口的账户名和口令,就可以直接登陆业务平台,进而获得医院内部系统访问权限。

同时,医院缺乏实时的威胁监测能力。远程访问过程中用到的终端既有医院派发的公用终端,又有用户个人的私有终端。病毒木马及恶意程序随时有可能通过各种渠道感染进入医院网络。当前预授权方式的远程访问与千变万化的移动办公需求极度不匹配。通过一次认证,账户身份即可畅通医院全网,当访问应用过程中发生登录设备变化、地理位置跳跃、操作基线偏离、访问时段异常、操作违规、越权访问、非授权访问等行为时,现有防护机制无法及时做出发现,更无从进行判断和阻止。所以,传统的网络安全防护措施在应对如此形式时面临如下风险:1.用户身份认证风险:访问医院业务应用系统时使用静态认证、授权等措施,且认证方式不统一、缺乏强访问控制、审计措施不完善,导致难以发现并阻断异常违规访问行为。2.重要数据安全风险:医院敏感的医疗数据暴露于内部网络中的各服务器系统中,随时存在来自用户的有意或无意非授权操作、越权操作的风险,甚至是脱库、爬库等威胁行为,会导致大量敏感且重要的医疗数据被非法获取。3.内部人员操作风险:假冒用户身份查询、获取数据的违规行为将导致数据泄露;违规用户通过复制屏幕内容、截屏,或通过其他非法手段拷贝、下载数据;在未经授权的情况下访问与本职工作无关的业务系统,滥用访问权限,进行查询敏感信息;开发人员直接访问生产系统,进行数据增、删、改、查操作;运维管理员违规身份查询、获取、篡改数据等。4.外部维护接入风险:医院目前大量业务系统仍需系统原厂家技术人员通过远程方式进行运维,医院无法对此类厂家运维人员的查询、获取数据行为进行实时跟踪和分辨。综上,我们在不断实践与思考探索的过程中,逐渐发现通过以建设零信任理念为基础的远程安全访问控制体系,逐步加强远程用户和设备接入的身份验证,动态访问控制等,来解决业务终端和业务用户远程安全接入、动态授权和可控业务访问的问题。通过对医院用户远程访问场景和安全需求分析,由不同层面的安全能力进行应对。采用零信任的安全框架来实现这些安全能力,覆盖主体人员身份、终端设备、网络、客体资源服务等访问过程参与方,同时也满足各场景下安全管理规范与制度要求。基于零信任架构的远程安全访问控制体系,聚焦在以下几个能力:身份、业务安全访问、持续信任评估、动态访问控制。在访问主体和客体之间,构建以身份为基石的动态可信访问控制体系。通过以身份为基石、业务安全访问、持续信任评估和动态访问控制的关键能力,基于对网络所有参与实体的数字身份,对默认不可信的所有访问请求进行加密、认证和强制授权,汇聚关联各种数据源进行持续信任评估,并根据信任的程度动态对权限进行调整,最终在访问主体和访问客体之间建立动态信任关系。

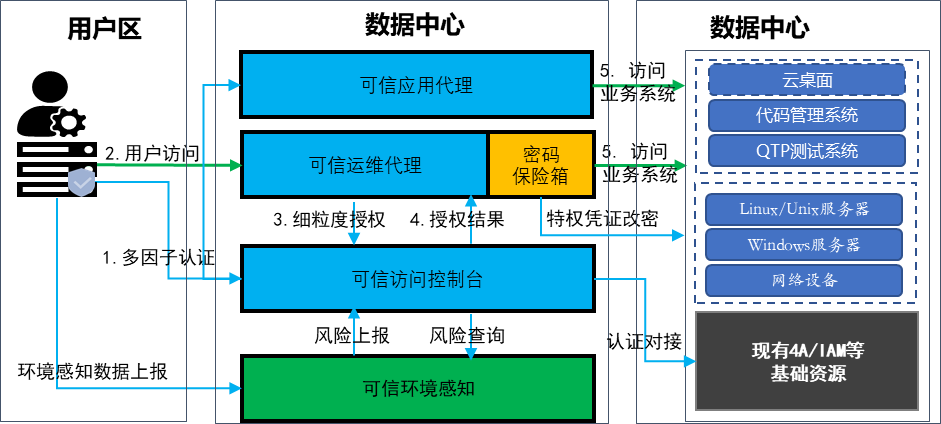

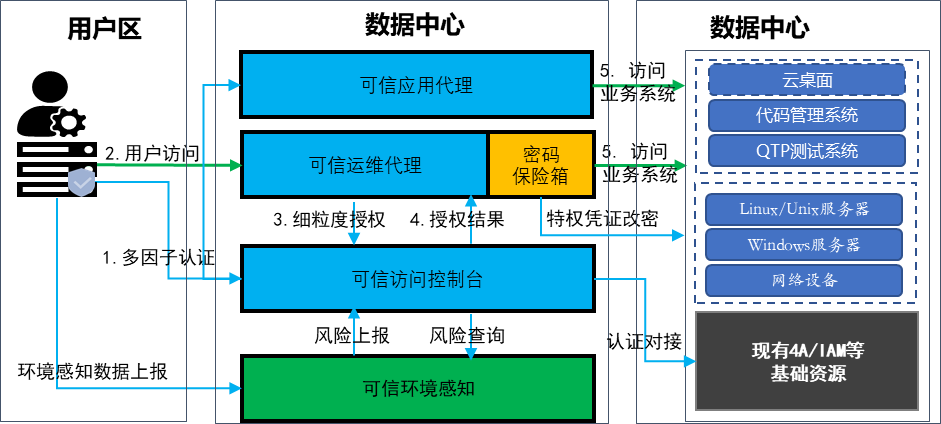

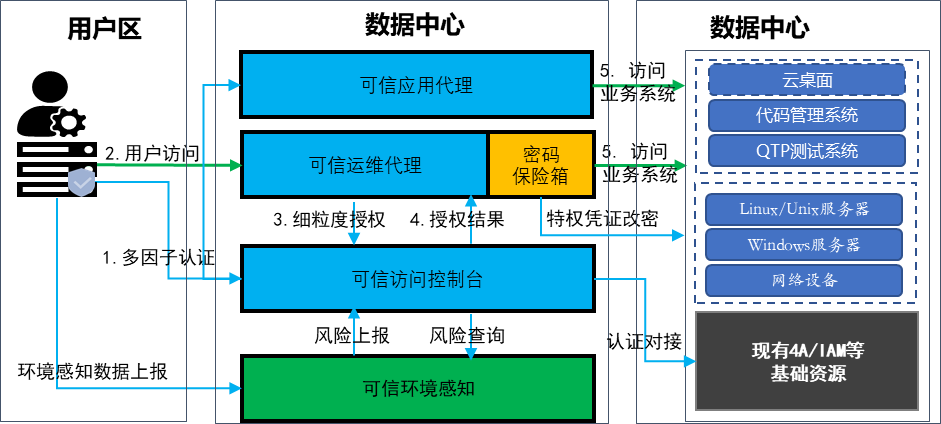

方案支持开发人员、测试人员和运维人员对B/S系统、C/S系统和网络设备、数据库、安全设备和主机系统等资源的安全访问和运维管理;在特权运维方面,可通过集中化访问管控、运维过程实时监管、运维访问合规性控制和运维过程图形化审计等功能,为医院的数据中心运维,构建一套完善的事前预防、事中监控、事后审计安全管理体系。通过可信应用代理、可信运维代理与终端环境感知系统和可信访问控制台结合,实现动态授权策略的判定和业务的安全隔离,对风险的动态响应,对人员的动态授权管控。

1、访问终端部署环境感知组件,用于标识设备终端,并将终端环境信息采集数据上报可信环境感知系统;2、用户访问B/S应用时,通过DNS导流到可信应用代理,可信应用代理通过与可信访问控制台的交互校验用户认证情况,若未认证弹出用户认证界面;3、用户访问C/S应用时,需要先登录零信任客户端组件,点击相应的C/S应用进行访问;4、云桌面作为C/S应用,被可信应用代理隐藏和代理,作为高敏应用访问的主要入口;5、可信访问控制台根据信任评估和风险情况,对可信应用代理和可信运维代理进行访问控制;6、用户认证可结合医院现有的AD/4A/IAM及PKI等方式进行对接完成,也可采用“ID”手机令牌进行双因素认证;7、可信运维代理通过密码保险箱的能力,进行目标资源的账号密码定期更新和管理,确保其安全性。基于零信任架构的远程安全访问控制体系设计,针对远程维护、移动办公、数据保护、统一接入、特权运维等多场景提供组合方案。各能力组件,以灵活的方式进行扩展性叠加,以模块化组合实现场景覆盖。为解决医院用户对敏感数据落地、统一访问入口、安全流量应用的需求。各安全能力组件,对网络层威胁扫描,构建安全管理中心平台,在实际设计中作为零信任的可控性输出体现。目前,零信任架构及方案在多个国家部委、重点行业都已进行实践,在公安、金融、银行、电力等行业有着广泛应用,医院由于其业务应用的特殊性需求,也亟待实践和落地。

1、访问终端部署环境感知组件,用于标识设备终端,并将终端环境信息采集数据上报可信环境感知系统;2、用户访问B/S应用时,通过DNS导流到可信应用代理,可信应用代理通过与可信访问控制台的交互校验用户认证情况,若未认证弹出用户认证界面;3、用户访问C/S应用时,需要先登录零信任客户端组件,点击相应的C/S应用进行访问;4、云桌面作为C/S应用,被可信应用代理隐藏和代理,作为高敏应用访问的主要入口;5、可信访问控制台根据信任评估和风险情况,对可信应用代理和可信运维代理进行访问控制;6、用户认证可结合医院现有的AD/4A/IAM及PKI等方式进行对接完成,也可采用“ID”手机令牌进行双因素认证;7、可信运维代理通过密码保险箱的能力,进行目标资源的账号密码定期更新和管理,确保其安全性。基于零信任架构的远程安全访问控制体系设计,针对远程维护、移动办公、数据保护、统一接入、特权运维等多场景提供组合方案。各能力组件,以灵活的方式进行扩展性叠加,以模块化组合实现场景覆盖。为解决医院用户对敏感数据落地、统一访问入口、安全流量应用的需求。各安全能力组件,对网络层威胁扫描,构建安全管理中心平台,在实际设计中作为零信任的可控性输出体现。目前,零信任架构及方案在多个国家部委、重点行业都已进行实践,在公安、金融、银行、电力等行业有着广泛应用,医院由于其业务应用的特殊性需求,也亟待实践和落地。

【责任编辑:

xiasz TEL:(010)68476606】